Cosa è ed a cosa serve? Perché può essere utile applicarlo nel contesto italiano?

Come può essere applicato anche ai sistemi SAP? Servono ulteriori software?

Cosa è?

Si tratta di un framework per l'organizzazione e gestione dei processi relativi alla cyber security in azienda, ispirato a quanto già realizzato dal NIST (National Institute of Standards and Technology). Qui trovi quello del NIST (Cyber Security Framework)

È stato creato da CIS-Sapienza Research "Center of Cyber Intelligence and Information Security Sapienza Università di Roma" e da CINI Cybersecurity National Lab Consorzio Interuniversitario Nazionale per l’Informatica.

La versione 2 è datata febbraio 2019 e contiene anche dei contributi relativi alla gestione del regolamento europeo (GDPR).

Perché può essere importante in Italia?

A differenza di altri stati, in Italia il tessuto produttivo è formato per più del 95% da società di piccole e medie dimensioni (PMI), rispetto ad altri stati (fonte ISTAT Annuario Statistico Italiano):

- Micro-imprese sono considerate quelle con meno di 10 addetti

- Piccole e Medie tra 10 e 249 addetti

- Grandi quelle con almeno 250 addetti

Perché uno specifico framework allora?

Per la struttura delle imprese del nostro paese, alcuni framework e best practice riconosciute, anche a livello internazionale, prevedono strutture precise e figure rilevanti.

Spesso questi requisiti non possono essere soddisfatti nelle nostre realtà, per diverse ragioni: personale, budget, complessità diverse etcc

Da qui l'esigenza di provare a "semplificare" ed adattare il framework del NIST andando a delineare i controlli essenziali da avere. Va sempre tenuto presente che non esistono specifiche misure minime da adottare per essere sicuri.

Ogni società deve in base al proprio contesto valutare cosa fare e come.

Controlli essenziali Cyber Security

Ma quali sono questi 15 controlli essenziali? Sono divisi per area.

Inventario dispositivi e software

- [1] Esiste ed è mantenuto aggiornato un inventario dei sistemi, dispositivi, software, servizi e applicazioni informatiche in uso all'interno del perimetro aziendale

- [2] I servizi web (social network, cloud computing, posta elettronica, spazio web, ecc...) offerti da terze parti a cui si è registrati sono quelli strettamente necessari

- [3] Sono individuate le informazioni, i dati e i sistemi critici per l’azienda affinché siano adeguatamente protetti

- [4] È stato nominato un referente che sia responsabile per il coordinamento delle attività di gestione e di protezione delle informazioni e dei sistemi informatici

Governance

- [5] Sono identificate e rispettate le leggi e/o i regolamenti con rilevanza in tema di cyber security che risultino applicabili per l’azienda

Protezione da malware

- [6] Tutti i dispositivi che lo consentono sono dotati di software di protezione (antivirus, anti-malware, ecc...) regolarmente aggiornato

Gestione password e account

- [7] Le password sono diverse per ogni account, della complessità adeguata e viene valutato l’utilizzo dei sistemi di autenticazione più sicuri offerti dal provider del servizio (es. autenticazione a due fattori)

- [8] Il personale autorizzato all'accesso, remoto o locale, ai servizi informatici dispone di utenze personali non condivise con altri; l’accesso è opportunamente protetto; i vecchi account non più utilizzati sono disattivati

- [9] Ogni utente può accedere solo alle informazioni e ai sistemi di cui necessita e/o di sua competenza (principio del minimo privilegio)

Formazione e consapevolezza

- [10] Il personale è adeguatamente sensibilizzato e formato sui rischi di cybersecurity e sulle pratiche da adottare per l’impiego sicuro degli strumenti aziendali (es. riconoscere allegati e-mail, utilizzare solo software autorizzato, ...)

- I vertici aziendali hanno cura di predisporre per tutto il personale aziendale la formazione necessaria a fornire almeno le nozioni basilari di sicurezza

Guarda qui come fare per aumentare la SAP Security awareness.

Protezione dei dati

- [11] La configurazione iniziale di tutti i sistemi e dispositivi è svolta da personale esperto, responsabile per la configurazione sicura degli stessi. Le credenziali di accesso di default sono sempre sostituite

- [12] Sono eseguiti periodicamente backup delle informazioni e dei dati critici per l’azienda (identificati al controllo 3). I backup sono conservati in modo sicuro e verificati periodicamente

Protezione delle reti

- [13] Le reti e i sistemi sono protetti da accessi non autorizzati attraverso strumenti specifici (es: Firewall e altri dispositivi/software anti-intrusione)

Prevenzione e mitigazione

- [14] In caso di incidente (es. venga rilevato un attacco o un malware) vengono informati i responsabili della sicurezza e i sistemi vengono messi in sicurezza da personale esperto

- [15] Tutti i software in uso (inclusi i firmware) sono aggiornati all'ultima versione consigliata dal produttore. I dispositivi o i software obsoleti e non più aggiornabili sono dismessi

Dove è possibile approfondire?

Qui il collegamento per il framework Cyber Security completo.

Quali i software e sistemi per gestire quanto previsto dal NIST in SAP?

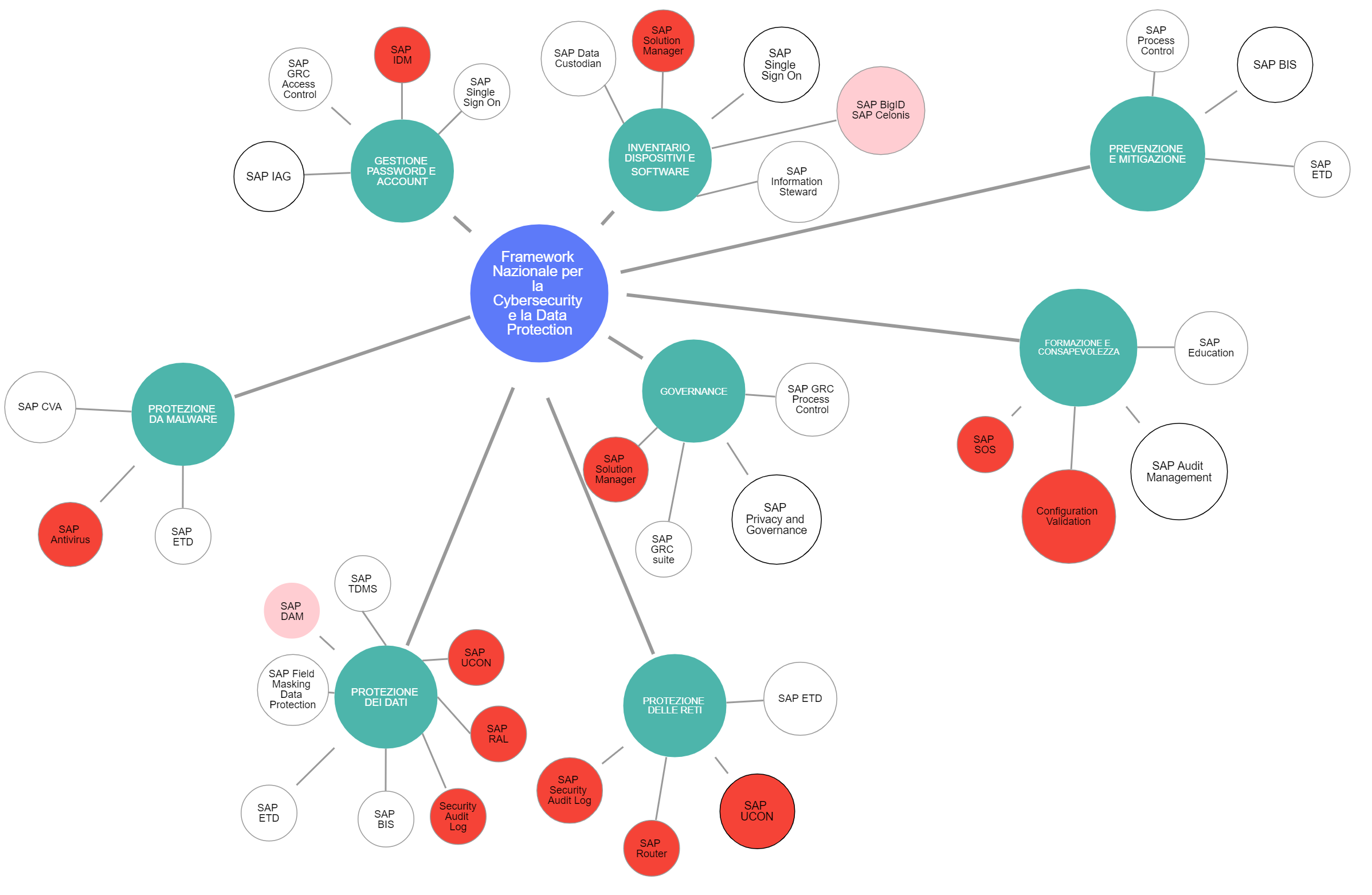

Di seguito un diagramma che mostra per ogni punto quali sono i software SAP disponibili.

Alcuni di questi sono già inclusi nella suite SAP (non servono licenze ulteriori), quelli in ROSSO. Altri sono software rivenduti da SAP (in ROSA).