SAP Security Application Maintenance Support

- Quanto tempo serve ad una persona per essere operativa nel campo delle autorizzazioni e Security SAP?

- Quanto è necessario avere all’interno della propria organizzazione una o più risorse formate in modo verticale sulla security SAP?

- È davvero necessario definire un gruppo Security SAP in azienda? Anche per garantire i vari backup?

- Quali sono i sistemi su cui operiamo

Indice

Outsourcing security SAP, come funziona?

Viene effettuata una prima valutazione ed audit dell’attuale sistema. Questo per capire come ad oggi è strutturato il sistema autorizzativo e quali sono le procedure utilizzate. Ecco i principali punti di attenzione presi in considerazione:

- Utilizzo o meno di un concetto RBAC (Role Base Access Control)

- Percentuale di utilizzo del custom (come oggetti autorizzativi o transazioni custom)

- Conoscenza da parte del cliente delle logiche autorizzative SAP

- Utilizzo delle funzionalità standard security (es. Ruoli composti e derivati)

- Difformità rispetto alle best practices SAP

A valle della valutazione avviene la presa in carico del sistema. È importante sottolineare che la decisione di “chi fa cosa” spetta sempre al cliente. Un outsourcer esterno non dovrà mai stabilire quali ruoli assegnare.

È anche possibile in alcuni casi che la presa in consegna del sistema comporti il dover affrontare una revisione del modello security SAP. In questo caso leggi qui come può essere affrontato!

Normalmente è previsto un periodo di assestamento da concordare in maniera congiunta.

Guarda qui il video che descrive cosa significa AMS SAP Security:

Quali sono le attività del servizio?

Le principali attività che sono incluse nel servizio sono le seguenti:![]()

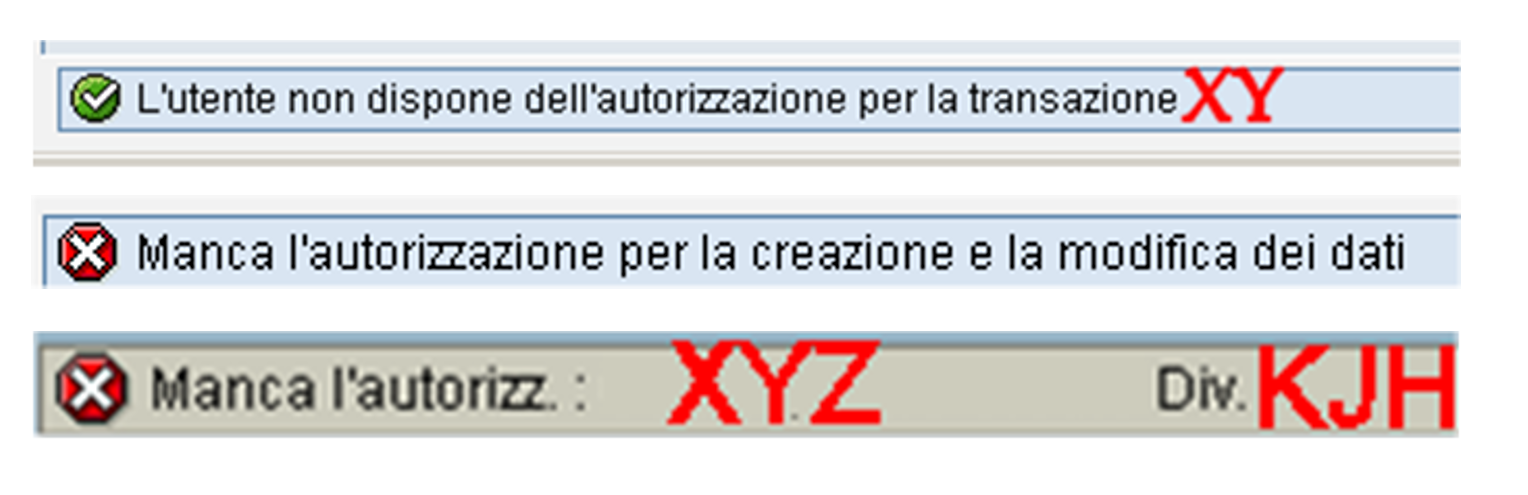

- Gestione delle richieste SAP security (Gestione Utenti, Gestione Ruoli - User and Profile Management), esecuzioni di analisi SOD di tipo Preventive (al fine di limitare l’introduzione di rischi durante la gestione ordinaria delle autorizzazioni). Nei sistemi SAP ECC o S/4HANA

- Gestione del licensing dei sistemi SAP

- Gestione delle piccole evolutive e di supporto ai progetti in corso

- Supporto alla governance dei sistemi SAP (ovvero attività periodiche di controllo dei sistemi concordate con il cliente)

- Manutenzione del SAP GRC

Quali possono essere le metriche?

- A canone fisso mensile. Un canone fisso al mese, senza limitazioni sul numero di segnalazioni

- A tipologia di ticket. Un forfait in base alla tipologia del ticket condivisa assieme con le esigenze del cliente

- A consumo. Ovvero la sommatoria del tempo impiegato per risolvere tutte le segnalazioni gestite

Perché è importante avere un sistema di ticketing?

Ormai in tutte le organizzazioni esiste un sistema di ticketing. Questi sistemi sono importanti per:

- classificare le varie casistiche di errore

- indirizzare correttamente il problema è le notifiche

- adottare dei livelli di servizio SLA service level agreements

- tracciare tutto il ciclo di vita delle richieste per finalità di audit

Non hai un sistema di ticketing attivo? Puoi utilizzare il nostro!

Perché le certificazioni della società che offre il servizio sono importanti?

Normalmente per i contratti di supporto vengono definiti dei canali di accesso tra fornitore e cliente. Questo comporta il contatto con informazioni sensibili e/o delicate.

È quindi fondamentale che il partner scelto dimostri di avere istituito un modello formale di controllo e di sicurezza delle informazioni. Il modo più semplice di controllo è l’ottenimento delle certificazioni del fornitore. Con particolare riguardo sul quelle relative alla sicurezza dei dati, ad esempio ISO 27001.

Anche le certificazioni delle risorse che metteranno mano ai sistemi sono importanti, verifica qui quali sono le certificazioni SAP security!

Come scegliere questo tipo di servizio? Leggi qui!

Come Aglea ti può aiutare?

Abbiamo creato una business unit dedicata al supporto in outsourcing della security SAP. Al momento seguiamo più di trenta società. Da società di qualche decina di utenti a società con svariate decine di migliaia di utenti nei vari settori (es. Manufacturing, media, chemical, food and beverage, pharma)

Siamo certificati:

- ISO 9001 (Progettazione ed erogazione di servizi di consulenza in ambito security SAP. Erogazione di servizi di auditing, application management e technical support in ambito security SAP (EA 33)

- ISO 27001 (Gestione della sicurezza delle informazioni nei servizi di progettazione ed erogazione di servizi di consulenza, auditing, application management e technical support in ambito Security SAP (EA 33)

- SAP Governance Risk and Compliance REX

Guarda le nostre certificazioni.

Ecco perché il servizio di AMS security SAP può essere vantaggioso:

- Le risorse impiegate nel supporto sono fortemente specializzare sull’argomento

- Le specializzazioni e l’esperienza del gruppo Security SAP permettono di anticipare eventuali problematiche in fase di progettazione delle attività

- Il numero di risorse dislocate territorialmente in città differenti permette di avere una continuità di servizio

- Il numero di risorse permette di garantire la copertura costante durante l’anno, anche in periodi di ferie/malattia

- Abbiamo un nostro strumento di ticketing, se il cliente non ne possiede uno, altrimenti lavoriamo nel sistema di ticketing messo a disposizione del cliente

- Il servizio permette di segregare le attività aziendali. La gestione dei ruoli e delle utenze viene segregata da altre funzioni

- La possibilità di tracciare e documentare tutte le richieste rende più facile in caso di audit la produzione delle varie evidenze

- È possibile attivare nel servizio delle logiche di Segregation of Duties SOD preventive e monitoraggio dei controlli compensativi previsti

- Gestiamo la security SAP dai sistemi ECC ai sistemi S/4HANA oltre alla maggior parte dei sistemi SAP

Leggi qui le nostre case history AMS security SAP.

Articoli Suggeriti

SAP AMS come prepararsi?

- Come ti puoi preparare per capire se ti conviene usufruire di un servizio AMS Security SAP?

- Leggi e scarica la checklist completa per valutare se il servizio fa per la tua azienda