A cosa serve?

Questo strumento consente di effettuare una trace a livello applicativo delle attività di una o più utenze SAP.

Può essere inoltre utilizzato per collegare SAP ad un SIEM (Security Information and Event Management) terzo oppure la soluzione SAP Enterprise Threat Detection (ETD).

In genere questa funzionalità viene attivata per monitorare le attività degli utenti “super” i quali con autorizzazioni molto ampie potrebbero essere fonte di rischi. Il controllo per mitigare questo rischio potrebbe essere il Security Audit Log e l’adozione di una procedura di controllo dell’output dello strumento.

I principali obiettivi dell’audit log sono:

- Monitorare le modifiche a livello di security Administrator nel sistema SAP. Ad esempio le modifiche all’anagrafica utente.

- Informazioni relative al logon degli utenti, tentativi di furto dell’identità

- Informazioni utili alla ricostruzione di una serie di eventi (ad esempio l’esecuzione o meno dell’utilizzo di una transazione)

Nel dettaglio le informazioni registrabili sono:

- Tentativi andati a buon fine e non di logon da parte degli utenti

- Tentativi andati a buon fine e non di logon via RFC

- Utilizzo di function module via RFC

- Registrazione dell’utilizzo a buon fine e non dell’esecuzione delle transazioni

- Registrazione dell’utilizzo a buon fine e non dell’esecuzione di report

- Modifiche all’anagrafica utente

- Modifiche alla configurazione del Security Audit Log.

È importate considerare gli aspetti legali di questo strumento. L’utilizzo non appropriato potrebbe essere in contrasto con la legge 300/1970 (Statuto dei lavoratori, in particolare art. 4) e con il Dlgs. 196/2003 Codice in materia di protezione dei dati personali o 679/2016 GDPR, per quest'ultimo leggi qui!

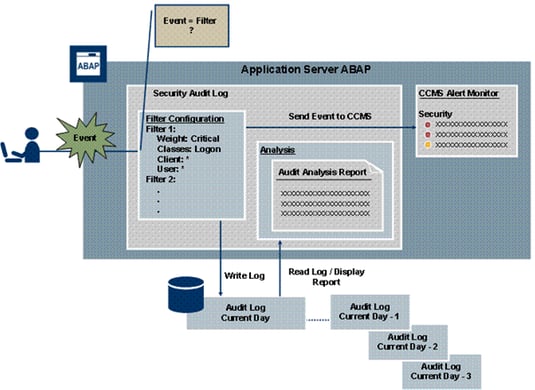

Il Security Audit Log (SAL) registra le attività svolte in un sistema ABAP. Queste informazioni sono registrate con cadenza giornaliera in un audit file sull’application server (AS). Al fine di archiviare le informazioni di interesse in questo file è necessario specificare quali siano i filtri da implementare.

Quando un evento avviene (esecuzione di una transazione) e quest’ultimo è uno dei filtri attivi, allora verrà registrato un’attività o messaggio sull’audit file o CCMS alert monitor.

L’architettura del Security Audit Log è mostrata nell’immagine seguente (da help SAP).

Configurazione

Affinché sia attivo ed utilizzabile il SAL deve essere opportunamente configurato, tramite i parametri del profilo di istanza SAP. I parametri da attivare sono riportati nella tabella seguente.

| Parametro | Valore | Significato |

| rsau/enable | 1 (Default 0) | Abilita il SAL |

| rsau/max_diskspace/local | (Default 2000000) | Indica in bytes quanto può essere grande il file dell’audit |

| rsau/selection_slots | (Default 2) | Indica quanti filtri è possibile specificare per effettuare il SAL |

| rsau/local/file | audit_++++++++ (Default blank) | Specifica il nome dell’audit file devono essere presenti 8 simboli +, il sistema inserirà la data |

| DIR_AUDIT | Directory di salvataggio dei file audit | |

| rsau/user_selection | Verificare se questo parametro è supportato dalla release | Specifica come deve essere il criterio di selezione di un utente nel filtro, puntuale o con caratteri speciali ad esempio AMS* |

Il default di alcuni valori può cambiare dalla release, per quanto riguarda lo spazio su disco dell’audit file, se viene raggiunta la dimensione massima il log viene fermato. Mentre per il numero di slot (quanti utenti possono essere messi sotto trace) questo dipende dalla release (Note 107417 - SecAudit configuration with SM19 no. of filters (slots)).

L’attività di configurazione di questi parametri deve essere svolta dai sistemisti, infatti per rendere attive le modifiche è necessario effettuare il riavvio della macchina.

Utilizzo

Tramite la transazione SM19 è possibile impostare i filtri a seconda dell’utenza. Successivamente tramite la transazione SM20 o SM20N si potrà leggere l’output e tramite la transazione SM18 cancellare i file (è possibile cancellare solo file più vecchi di tre giorni). L’iter procedurale è mostrato sotto.

- Impostare i filtri

- Leggere l’audit fatto

- Cancellare i file

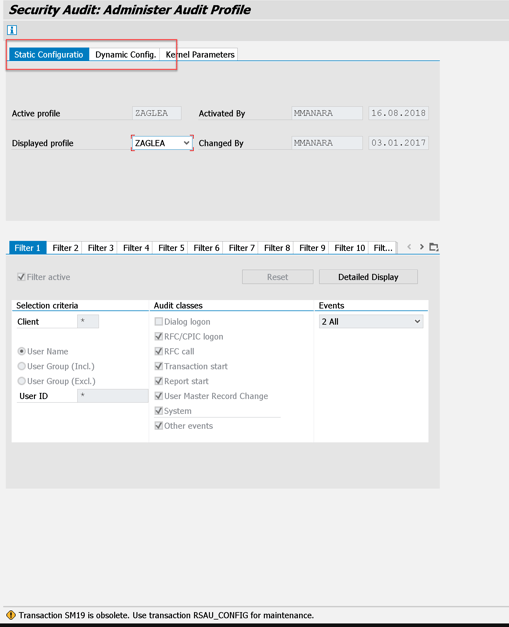

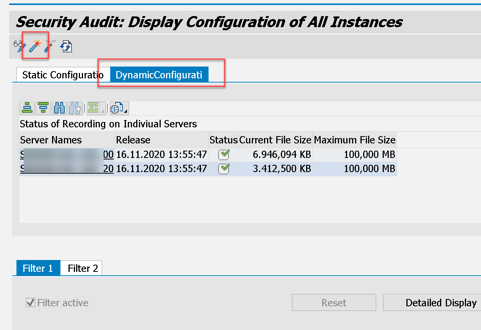

Nell’immagine è riportata la transazione SM19. Di fondamentale importanza è la distinzione tra i tab evidenziati.

Esistono due possibili configurazioni:

- Configurazione statica, viene creata utilizzando un profilo e specificando le utenze da tracciare. Per rendere attiva la configurazione statica è necessario riavviare l’application server.

- Configurazione dinamica può essere attivata anche senza effettuare il reboot della macchina. La configurazione dinamica viene meno (si perde la configurazione) a seguito del reboot della macchina. Necessario prerequisito, come già detto, sono l’attivazione dei parametri di istanza SAP definiti nella tabella sopra.

Come riportato nel messaggio di warning la nuova transazione che sostituirà la SM19 è la RSAU_CONFIG

Configurazione statica

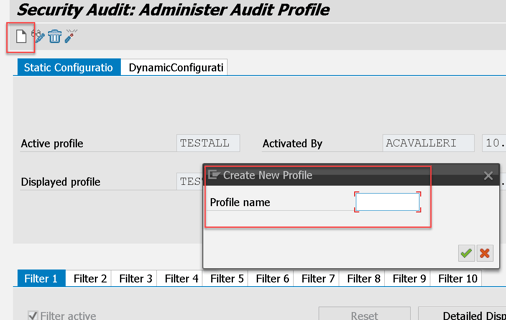

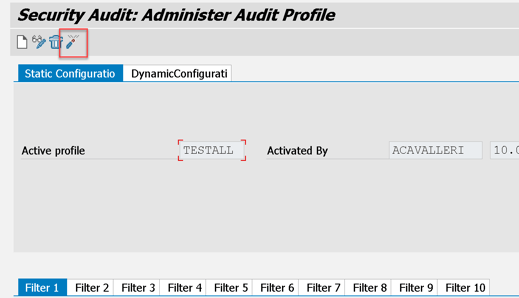

È possibile tramite la transazione SM19 vedi immagine seguente. Premendo sul pulsante evidenziato e creando ad esempio il profilo.

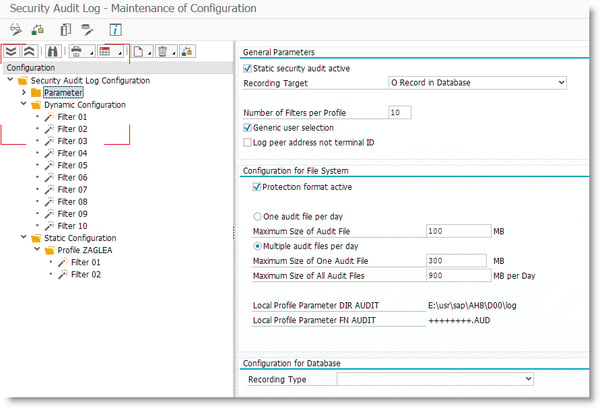

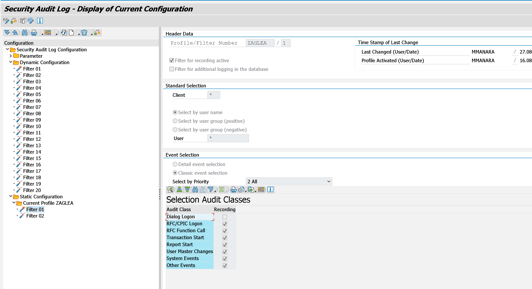

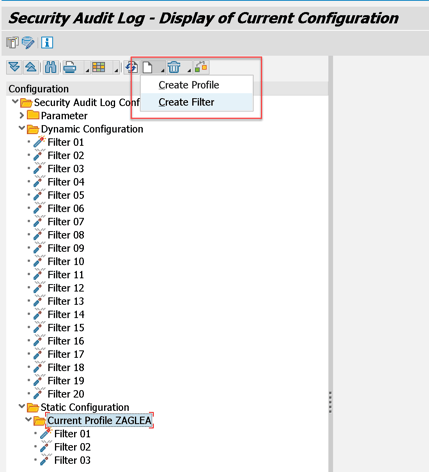

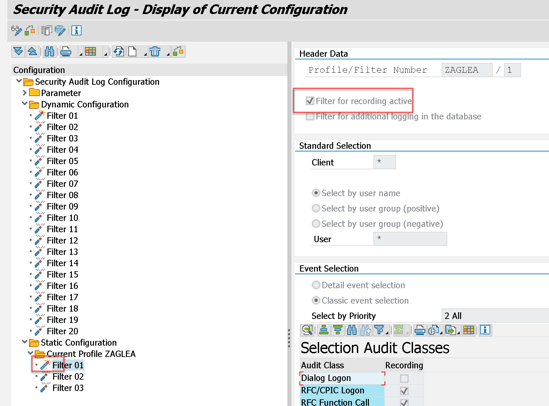

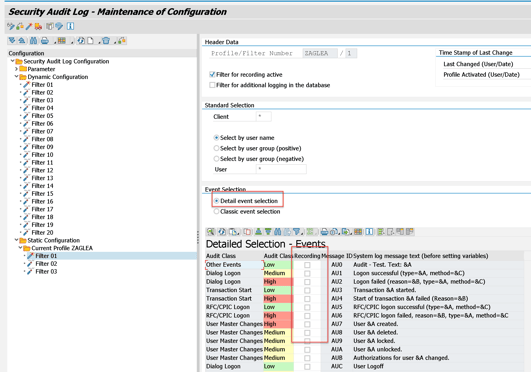

oppure con la nuova transazione RSAU_CONFIG:

Impostare il mandante di riferimento e l’utente da tracciare selezionando anche il filtro attivo e le attività da tracciare. L’utenza SAP non può contenere caratteri speciali ad esempio AMS* ma deve essere puntuale (Note 574914 - SecAudit: Generic user selection) verificare se la release supporta questa funzionalità. Al termine premere sul pulsante del salvataggio.

Al termine del salvataggio è necessario attivare l’audit (vedi icona fiammifero). Il messaggio nella barra mostra che sarà attivo al prossimo riavvio della macchina.

In maniera analoga nella nuova versione.

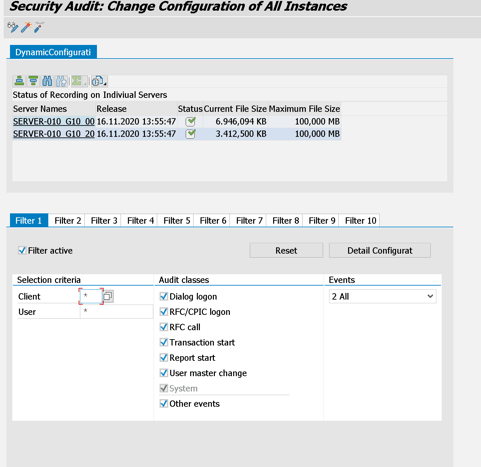

Configurazione dinamica

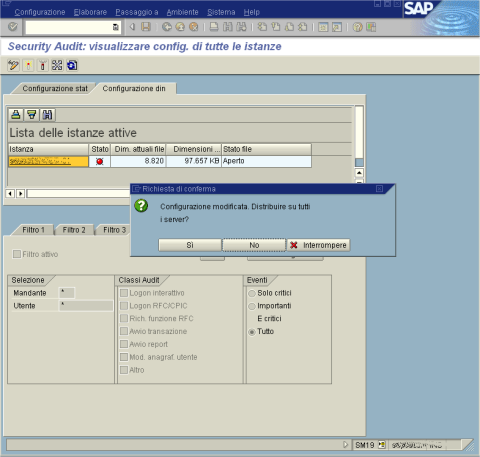

A seguito della configurazione dei parametri rsau* sarà sufficiente selezionare il tab denominato Configurazione Dinamica ed attivare il log tramite il pulsante evidenziato sotto.

A seguito il semaforo diventerà verde. Al messaggio di replica sulle istanze attive rispondere si

Premere poi sul pulsante modifica, i filtri diventeranno ora modificabili.

Sarà sufficiente impostare il mandante di riferimento e l’utente come fatto per la configurazione statica. Oppure nel formato nuovo:

Come leggere i log prodotti?

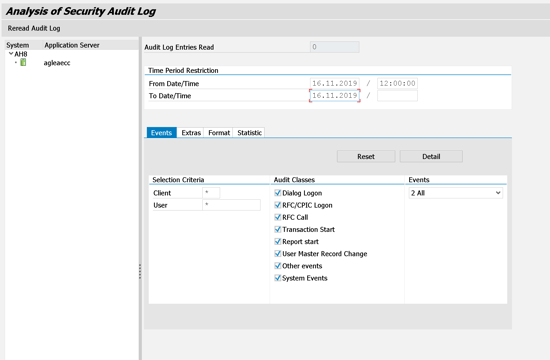

Tramite la transazione SM20 è possibile visualizzare le operazioni che l’utente selezionato ha eseguito. Inserendo i valori di selezione e poi premendo su "Reread Audit Log"

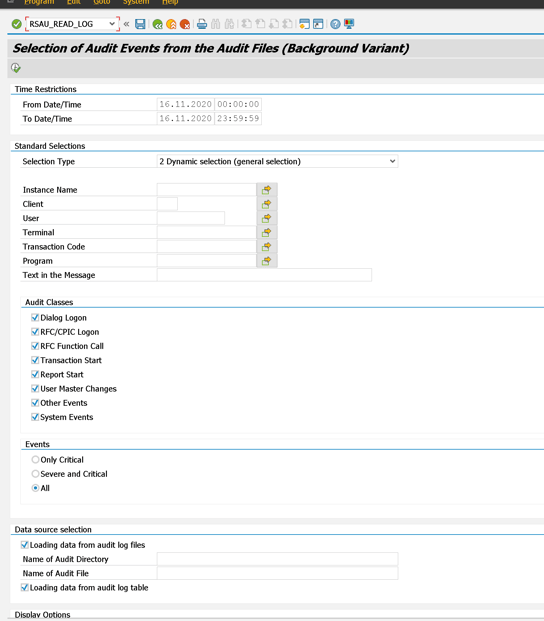

Oppure tramite la nuova transazione RSAU_READ_LOG:

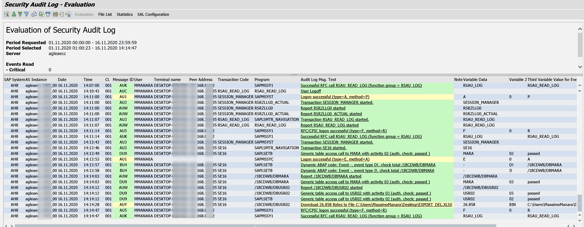

L’output sarà analogo a quello mostrato sotto nel caso del nuovo formato

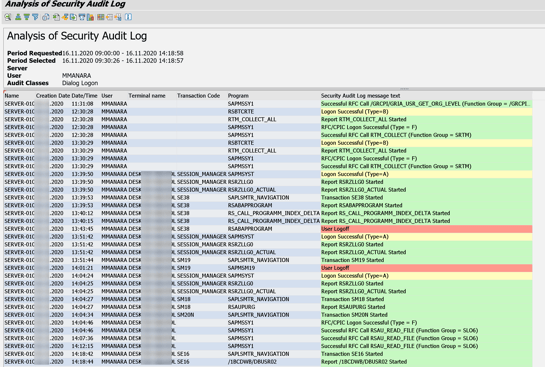

Oppure il seguente in caso di installazione SAP più datata:

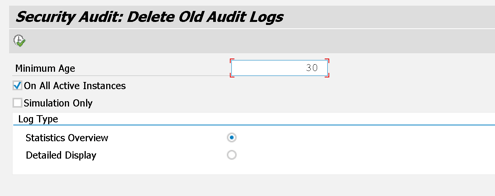

Cancellazione dei file di log

Tramite la transazione SM18 è possibile eliminare i file dell’audit. Non possono essere eliminati file con meno di tre giorni di vita. È possibile fare una simulazione prima di rendere operativa la cancellazione.

Quali le novità del security audit log?

Con l’aggiornamento alla SAP BASIS 7.50 SP03 è stata rivista la gestione dei security audit log. Le transazioni SM19, SM20N e SM18 saranno sostituite dalle RSAU_CONFIG, RSAU_READ_LOG, RSAU_ADMIN.

Diverse sono le novità:

- Poter salvare i log direttamente nel database SAP e non su file nell’application server

- Poter filtrare per gruppo utenti

- Numero di filtri ampliato fino a 90

- La possibilità di verificare l’integrità dei file scritti

Di seguito viene mostrata una immagine della nuova transazione che permette la configurazione del security audit log

Attraverso la transazione RZ20 è possibile visualizzare le alert prodotte nel CCMS.

Approfondisci come migliorare la security SAP qui!

- OSS note rilevanti

- Note 107417 - SecAudit configuration with SM19 no. of filters (slots)

- Note 574914 - SecAudit: Generic user selection

- Note 173743 - SecAudit: Changing parameters does not perform

- Note 198646 - Security Audit: SM18 collective note

- Note 539404 - FAQ: Answers to questions about the Security Audit Log

- Note 1497445 - SAL | Logging of IP address instead of terminal name, qui puoi trovare come attivare il log dell'IP di una certa macchina, tramite il profilo d'istanza rsau/ip_only = 1

Inoltre, se devi collegare l'audit log ad un SIEM conviene utilizzare la seguente API nelle ultime release: RSAU_API_GET_LOG_DATA

Perché ti serve un SIEM? Guada qui il video!

Ma cosa serve attivare e configurare tra gli eventi del Security Audit Log? Guarda qui il video specifico!

Consulenza SAP Security? Contattaci!